關於更新文章

很多人發來郵件問我相關問題,也有很多人問我怎麼不更新博客文章了,由於工作的原因,現在空閒時間已經遠遠不如以前學生時代,故此特意開了一個 Telegram Channel 及 Telegram Group,Channel 我會不定時發布相關最新的安全資訊,Telegram Group 用於討論交流,歡迎大家加入。為了防止採集,地址以圖片形式公佈,大家自行輸入吧

Channel & Group 地址:

很多人發來郵件問我相關問題,也有很多人問我怎麼不更新博客文章了,由於工作的原因,現在空閒時間已經遠遠不如以前學生時代,故此特意開了一個 Telegram Channel 及 Telegram Group,Channel 我會不定時發布相關最新的安全資訊,Telegram Group 用於討論交流,歡迎大家加入。為了防止採集,地址以圖片形式公佈,大家自行輸入吧

Channel & Group 地址:

iptables 是 Linux 内核集成一套包过滤系统,并且可以实现状态防火墙,建立精细的包过滤列表,功能十分强大,所以选择折腾 iptables 来实现防火墙。

iptables 一共有 4 个表:filter,nat,mangle,raw,5 个链:INPUT,OUTPUT,FORWARD,POSTROUTING,PREROUTING。

功能

0x00 实际环境

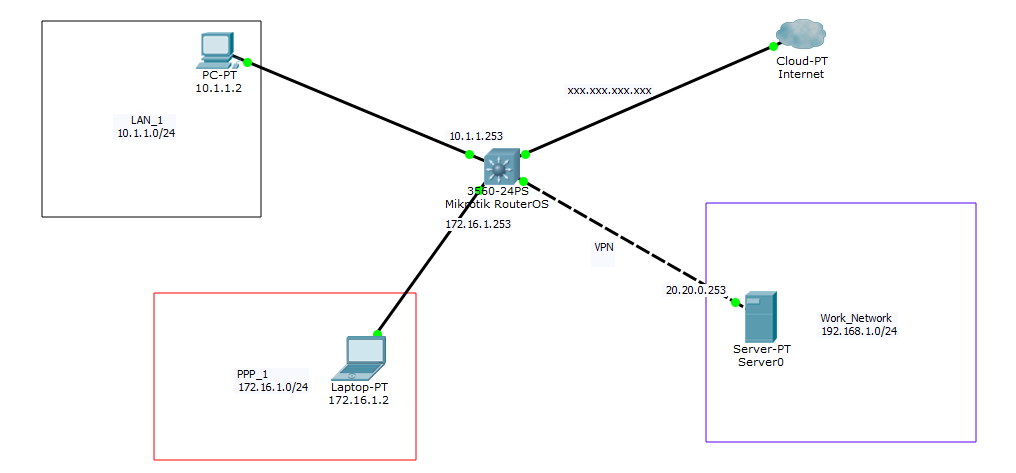

网络拓扑如图所示

现在 Mikrotik RouterOS 下有两个不同的客户网络,分别是 LAN_1(10.1.1.0/24,允许访问公网) 和 PPP_1(172.16.1.0/24,只允许访问工作网络) ,而远端网络也有两个,分别是公网(xxx.xxx.xxx.xxx)和工作网络 (192.168.1.0/24) ,现在要实现的功能就是,让 PPP_1 的流量全部走工作网络,不走公网。

前段时间有个奇怪的培训机构过来我们学校要搞个什么网络安全比赛,问了绿盟的一个朋友,听都没听过有家这样的安全公司,于是我小小的调戏了一下,期间的故事是颠簸起伏,于是就有了这次 YD 的检测。本文只是讲解渗透思路和技巧,部分技术实现细节将略过,有兴趣可以自行搜索相关资料。非法入侵是违法行为,请勿以身试法。

0x00 前因后果

Sirius 的梦想之一就是有一个私人的图书馆,所以呢学校图书馆自然是 Sirius 我经常跑去的地方。经常跑图书馆自然需要找书借回来看,在查书的时候,看到学校使用了一套图书馆管理系统,职业病又来了,于是就有了这次的检测。非法入侵是严重影响网络秩序的行为,仅测试,请勿以身试法!

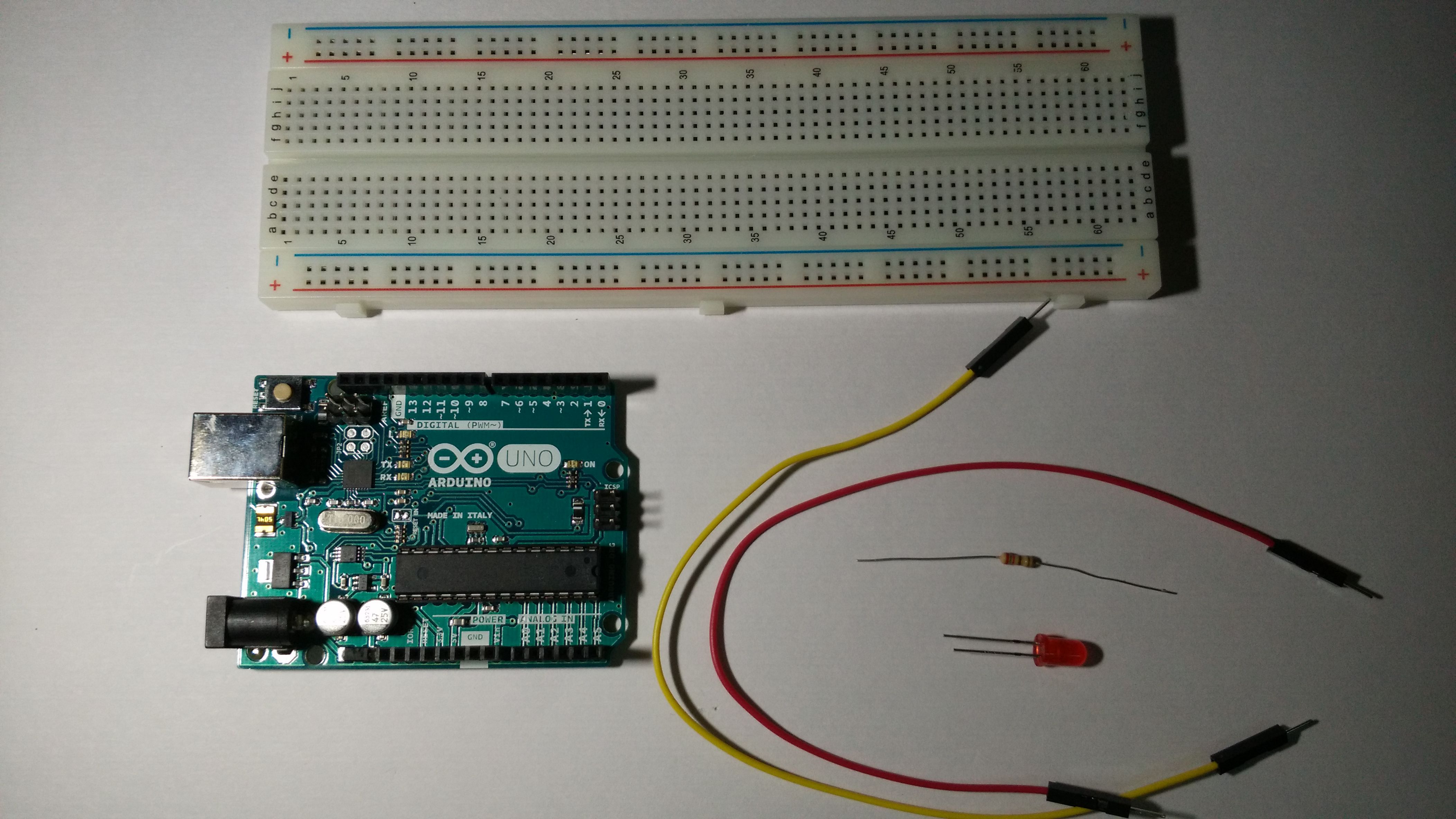

开始玩 Arduino 单片机当然要来折腾一下,来点亮我们第一个 LED 吧!没啥技术含量,随便看看就好了。

材料:Arduino *1,面包板 *1,220Ω 电阻 *1,LED *1,杜邦线 *2

每次电脑重装都得烦心,要把庞大的 IDE 重新配置一次,正准备安装 Visual Studio 2010,上网找镜像的时候发现,Visual Studio 2013 推出了 Community 版,不仅没有 lite 掉,而且还全免费!这里 Post 个官方的镜像下载地址先 (Visual Studio Community 2013),破解版就别用啦,反正不是商用,社区版足矣。